セキュリティインシデント時の人手によらない迅速なネットワーク隔離の必要性

人手による対応が難しくなってきている

近年、ランサムウェア被害は、増加の一途をたどっていることは周知の事実となりつつありますが、最近のランサムウェアは、最初に侵入を許してから被害が拡大するまでの時間がますます短くなってきています。また、対応できる人員が手薄な勤務時間外や休日を意図的に狙うことで、邪魔をされることなく攻撃成功の確率を上げる試みが増えてきています。

(1) ブレイクアウトまでの平均時間は1時間32分

CrowdStrikeが10月5日に発表した、年次報告書「Nowhere To Hide, 2021 Threat Hunting Report: Insights from the CrowdStrike Falcon OverWatch Team」によると、攻撃者が初期の侵入を果たしてから対処が困難になる水平展開が起こるまでの平均時間は、1時間32分で、2020年より約3倍速くなっている、また、侵入の36%は30分未満でブレイクアウトしている、としています。

(2)FBI及びCISAは休日や週末を狙ったランサムウェア攻撃が増加していると警告

米国土安全保障省のサイバーセキュリティ・インフラストラクチャー・セキュリティ庁(CISA)は、FBIと共同で「Ransomware Awareness for Holidays and Weekends Alert (AA21-243A)」という警告文を発表しています。この中で、「休日や週末(通常はオフィスが閉鎖されている)に発生する非常に影響力のあるランサムウェア攻撃の増加を観察しています」としています。

(3)ランサムウェアは業務時間外に展開される

FireEye によると、「調査したインシデントの76%において、ランサムウェアは勤務時間外に展開されていました」と報告されています(ランサムウェアは業務時間外に展開される)。

迅速な脅威の隔離による影響の極小化

被害が深刻化するのを防ぐためには、侵入を許してから水平展開が始まる前に対策を打つ必要があります。脅威を検知した場合、迅速に関係するデバイスをネットワークから切り離し、影響を極小化することは、極めて重要な初動対策となります。しかしながら、今どきのランサムウェアは、前述したように、人に対策を打つ時間的な余裕を与えません。また、人が対応しずらタイミングを巧妙に狙ってきます。

昨今のこのような傾向を念頭に置いた場合、侵入検知から関係するデバイスのネットワーク隔離による脅威の極小化までを、人手を介さず迅速に行えることは、極めて効果的な防御手段だと思われます。

隔離の自動化

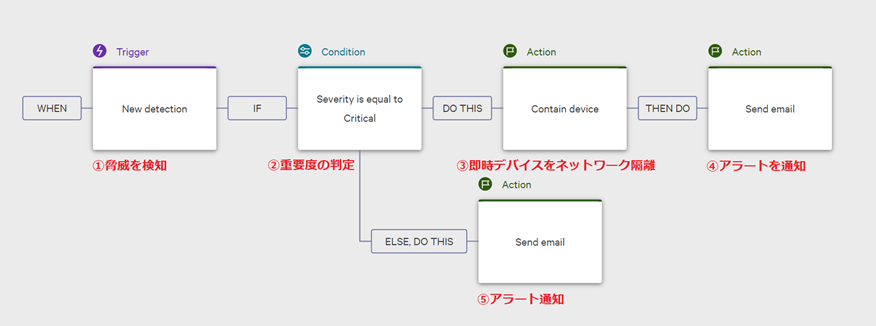

弊社が取り扱うCrowdStrikeには「Workflows(Falcon Fusion)」という、脅威の検知をトリガーとして特定のシナリオを自動で実行する機能があります。

これまでアナリスト(人)がおこなっていたアクションの一部を自動化することができます。

例えば、CrowdStrikeが重要度「重大」(Critical)と判定した場合、直ちに関係するデバイスをネットワークから隔離した上でアラート通知を行う、といったことが自動で実施できるようになります。

例)Workflows 設定例(検知された脅威がクリティカルの場合、即時でデバイスをネットワークから切り離す)

これにより、検知した脅威の横展開が始まる前に人手を介さず切り離すことが可能となります。

ふるまい検知など、新しい攻撃を検知する機能はこれまでどおり重要ですが、これからはインシデント検知後に人がおこなってきた対応(レスポンス)も、自動化により迅速かつ効率的に行えることが大切になってくるのではないでしょうか。

投稿者プロフィール

- システムサポート部 取締役

最新の投稿

セキュリティ2022.06.05疑似攻撃よるレスポンス予行演習(その4)

セキュリティ2022.06.05疑似攻撃よるレスポンス予行演習(その4) セキュリティ2022.05.06疑似攻撃よるレスポンス予行演習(その3)

セキュリティ2022.05.06疑似攻撃よるレスポンス予行演習(その3) セキュリティ2022.04.10疑似攻撃よるレスポンス予行演習(その2)

セキュリティ2022.04.10疑似攻撃よるレスポンス予行演習(その2) セキュリティ2022.03.15疑似攻撃よるレスポンス予行演習

セキュリティ2022.03.15疑似攻撃よるレスポンス予行演習